Der User-ID Agent braucht nach der Einrichtung Informationen vom Domaincontroller, welcher Benutzer sich wann angemeldet hatte, um daraus die Benutzer-IP-Zuordung zu erzeugen.

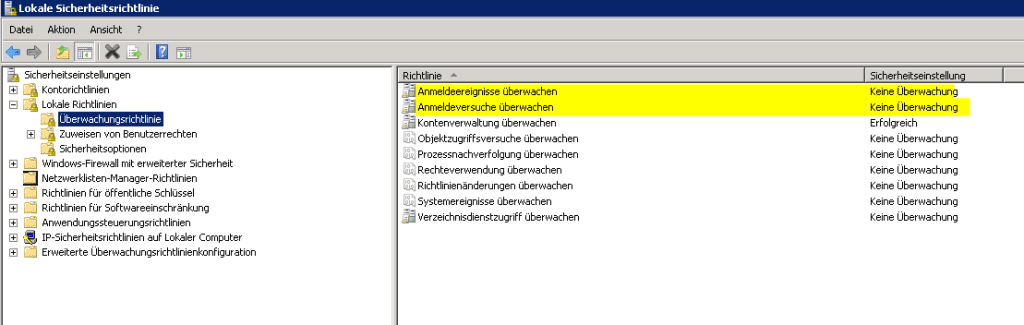

Wenn alles korrekt eingerichtet ist, kann es trotzdem sein, dass der Domaincontroller diese Info in sein Eventlog nicht wegschreibt. Möglicherweise sind bestimmte Einstellungen in der Lokalen Sicherheitsrichtlinie auf dem DC nicht gesetzt.

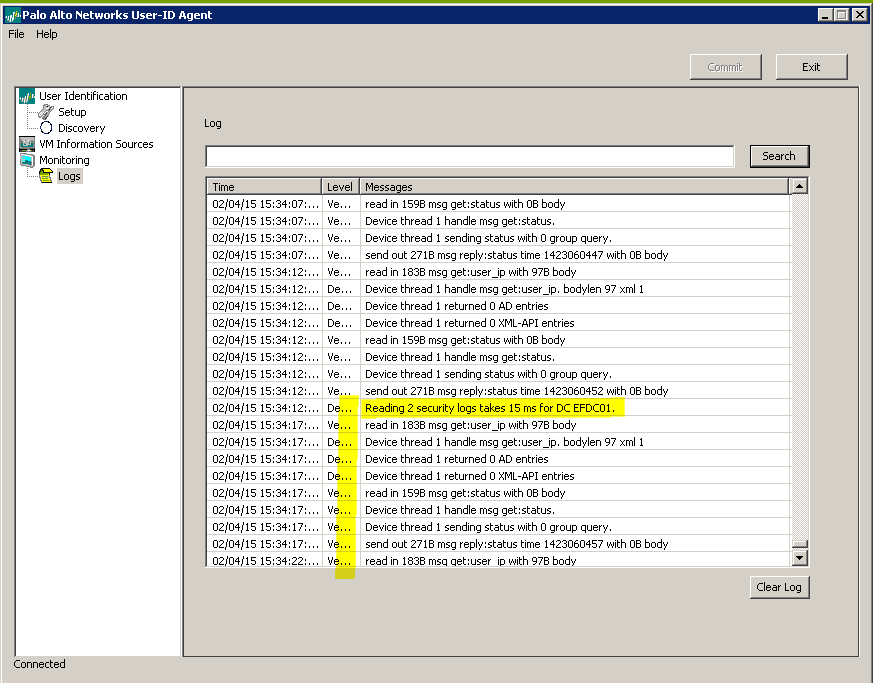

So sieht es am User-ID Agent aus:

Beide Richtlinien müssten so konfiguriert werden, dass sie beim Erfolg einen Eintrag im Eventlog erzeugen.

Auf Windows 2008 DCs:

- 4768(Authentication Ticket Granted)

- 4769(Service Ticket Granted)

- 4770(Ticket Granted Renewed)

\Überwachungsrichtlinie\Anmedeereignisse überwachen

\Überwachungsrichtlinie\Anmedeversuche überwachen

Siehe auch: https://live.paloaltonetworks.com/docs/DOC-2801

Resolution

- Check the Local Security Policy for the Domain Controller or Domain Controllers to see if the proper auditing action is configured so that the necessary Event-IDs are written to the security log. Check in the following location of the Local Security Policy of the Domain Controller: Security Settings > Local Policies > Audit Policies

- There are two policies to check for what auditing action is taken:

- Audit account logon events

- Audit logon events

- It may be necessary to turn on Success logging for each policy.

- If there are many Domain Controllers these same settings can be pushed to all of the Domain Controllers in the domain through Group Policy Management by editing the Default Domain Controllers Policy in the Group Policy Objects for the domain.

Note: Be aware that the changes suggested in this document are for settings in the Windows Domain Controllers that are not related to settings on the User-ID Agent. Review the suggested changes with the Windows Domain Administrators.